Onderzoekers treffen 178 miljoen via internet toegankelijk IoT-apparaten aan

Veel Internet of Things (IoT)-apparaten blijken zichtbaar voor aanvallers. Onderzoekers van Trend Micro hebben de proef op de som genomen en zijn via de zoekmachine Shodan op zoek gegaan naar IoT-apparaten in de tien grootste Amerikaanse steden die via internet toegankelijk zijn. In totaal werden maar liefst ruim 178 miljoen apparaten opgespoord. Vermoedelijk ligt het aantal wereldwijd nog veel hoger.

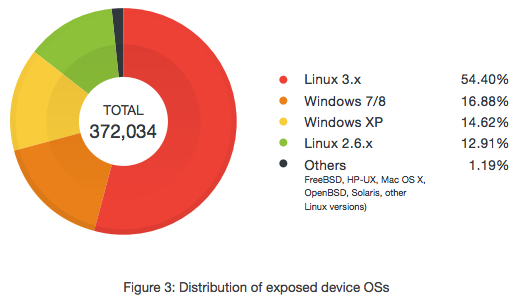

Dit hebben Trend Micro onderzoekers Numaan Huq, Stephen Hilt en Natasha Hellberg bekend gemaakt op de RSA conferentie in het Amerikaanse San Francisco. De data in het onderzoek is gebaseerd op gegevens die Shodan heeft aangeleverd over de maand februari 2016. Het gaat om 178.032.637 hits die afkomstig zijn van het scannen van 45,597,847 unieke IPv4 en 256,516 unieke IPv6 adressen.

Webcams, NAS-systemen, routers en printers

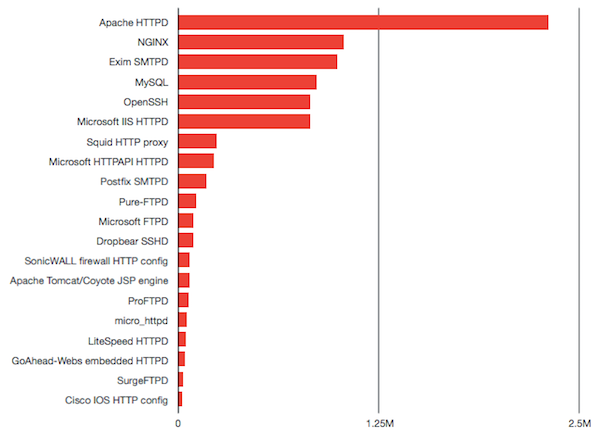

De onderzoekers hebben uiteenlopende apparaten opgespoord via Shodan. Denk hierbij aan webcams, netwerkopslagsystemen (NAS-systemen), routers, printers, mobiele apparaten en medische producten. In de meeste gevallen gaat het om apparaten die draaien op Linux 3.x. Daarnaast spreekt Trend Micro over een ‘significant’ aantal webservers, mailservers en databases.

Apache HTTPD blijkt het vaakst toegankelijk te zijn via internet, gevolgd door NGINX, Exim SMTPD, MySQL en OpenSSH.

In het onderzoek is specifiek gekeken naar apparaten die zichtbaar en toegankelijk zijn via internet, en niet zo zeer naar beveiligingsproblemen in de apparaten. Desondanks stellen de onderzoekers dat de toegankelijkheid via internet risico’s oplevert op het gebied van IT-beveiliging. Zo zijn veel IoT-apparaten niet voorzien van basale beveiligingsfuncties en dus slecht beveiligd tegen cyberaanvallen.

Niet goed geconfigureerd

Daarnaast zijn veel IoT-apparaten niet goed geconfigureerd, waardoor persoonlijke gegevens van nietsvermoedende gebruikers onbedoeld via internet toegankelijk zijn. Ook merkt Trend Micro dat veel IoT-apparaten niet automatisch worden geüpdatet, terwijl veel gebruikers verzuimen de apparaten handmatig van updates te voorzien. De software op veel IoT-apparaten is hierdoor verouderd, wat cybercriminelen in de kaart speelt.

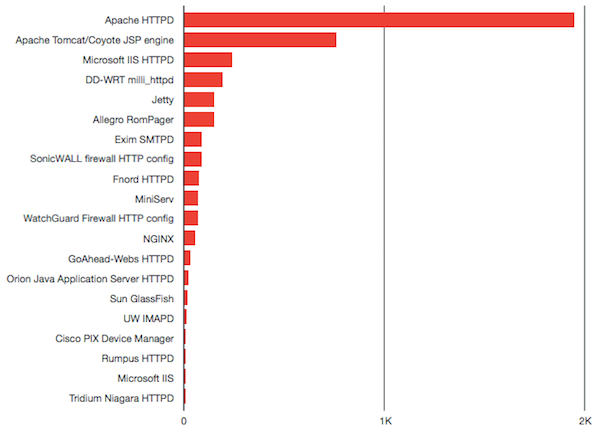

Ondanks dat niet specifiek is gezocht naar beveiligingsproblemen in de aangetroffen apparaten, hebben de onderzoekers wel gekeken hoeveel apparaten kwetsbaar zijn voor een aantal specifieke kwetsbaarheden. Het gaat hierbij om:

- CVE-2013-1391 (digital video recorder [DVR] configuration disclosure),

- CVE-2013-1899 (argument injection in PostgreSQL),

- CVE-2014-0160 (Heartbleed, OpenSSL),

- CVE-2015-0204 (Freak, OpenSSL),

- CVE-2015-2080 (Jetty remote unauthenticated credential disclosure)

De top 20 met de vaakst toegankelijke kwetsbare producten ziet er als volgt uit:

Rapport

Meer informatie over het onderzoek en een overzicht van het soort apparaten en databases die Trend Micro tijdens het onderzoek heeft aangetroffen is te vinden in het onderzoeksrapport dat Trend Micro heeft vrijgegeven.

Dossiers

Meer over

Lees ook

Fabrikant van supersnelle computers Maxeler kiest voor techincubator YES!Delft

Techincubator YES!Delft is weer een high-end technologiebedrijf rijker. Onlangs werd het Britse Maxeler IoT-Labs officieel welkom geheten door de Delftse wethouder Economie, Cultuur en Ruimtelijke Ordening Ferrie Förster en Chris van Voorden, hoofd Foreign Investments van InnovationQuarter. Georgi Gaydadjiev, directeur van de vestiging, nam een speciale welkomstplaquette in ontvangst ter ere van de feestelijke gelegenheid. Maxeler werd in 2003 opgericht en heeft vestigingen in Londen en Californië. Het bedrijf bouwt extreem snelle computersystemen op maat die heel specifieke problemen oplosse1

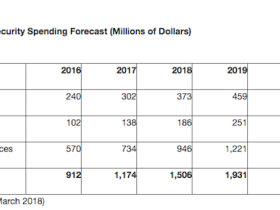

Gartner: ‘Investeringen in IoT security stijgen in 2018 tot 1,2 miljard euro’

Bijna 20% van de bedrijven is in de afgelopen drie jaar geconfronteerd met tenminste één Internet of Things (IoT) gebaseerde cyberaanval. Om zich te wapenen tegen dergelijke aanvallen investeren bedrijven dit jaar 1,5 miljard dollar (1,2 miljard euro) in IoT security. Dit is 28% meer dan in 2017, toen 1,2 miljard dollar (976 miljoen euro) werd geï1

Colocatiemarkt profiteert van groeiend aantal verbonden apparaten

De colocatiemarkt gaat de komende jaren profiteren van een forse groei in het aantal met internet verbonden apparaten. Naar verwachting zijn in 2021 45,4 miljard apparaten met internet verbonden, ten opzichte van 27,5 miljard stuks in 2017. Het aantal connected apparaten is in vier jaar tijd met 65% gegroeid. Dit voorspelt IHS Markit. Het onderzo1