IoT apparaten onbruikbaar gemaakt door BrickerBot malware

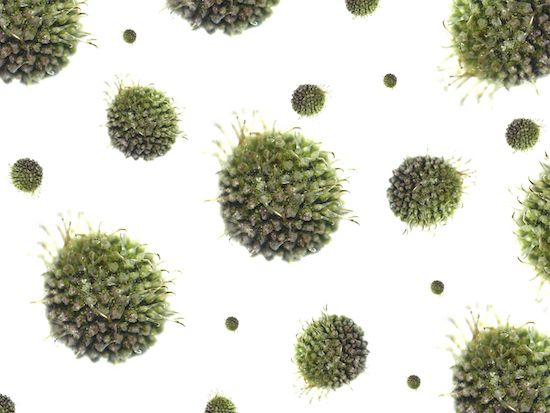

Een nieuwe malwarevariant genaamd BrickerBot valt actief Internet of Things (IoT) apparaten aan en probeert deze onbruikbaar te maken. Dit doet de malware door de storage van de apparaten corrupt te maken en parameters in de kernel te herconfigureren.

De malware is opgemerkt via honeypot servers van beveiligingsbedrijf Radware. Het bedrijf meldt dat de eerste aanval is gedetecteerd op 20 maart en sindsdien consequent aanhouden. De malware richt zich op IoT-apparaten die gebaseerd zijn op Linux BusyBox.

Twee varianten

BrickerBot is in twee verschillende versies actief: BricketBot.1 en BricketBot.2. Beide varianten gaan in eerste instantie op identieke wijze te werk. De malware probeert via brute-force aanvallen toegang te krijgen tot IoT apparaten die via Telnet poorten bereikbaar zijn via internet. Hierbij wordt gebruik gemaakt van een lijst met bekende standaard inloggegevens die op verschillende IoT-apparaten worden gebruikt.

Zodra BrickerBot toegang heeft verkregen tot een IoT apparaat voert de malware een reeks commando’s uit:

- Willekeurige bits worden weggeschreven naar de opslagschijven van het apparaat om de storage onbruikbaar te maken.

- TCP timestamps worden uitgeschakeld om de internetconnectiviteit te verstoren.

- Het maximaal aantal kernel threads wordt op één ingesteld. Deze waarde bevindt zich doorgaans in de tienduizenden, waardoor dit alle kernel activiteiten stopt.

- Het apparaat wordt herstart.

Permanent Denial of Service

De exacte commando’s die BrickerBot.1 en BrickerBot.2 uitvoeren verschillen, maar in beide gevallen wordt hiermee het bovenstaande resultaat bereikt. De aanval zorgt ervoor dat besmette IoT apparaat binnen enkele seconden na infectie volledig onbruikbaar worden. Een dergelijke aanval wordt ook wel een Permanent Denial of Service (PDoS) genoemd.

BrickerBot.1 maakt gebruik van infrastructuur die bestaat uit IP-adressen die allen lijken te zijn gekoppeld aan Ubiquiti netwerkapparatuur. Denk hierbij aan access points en bridges van het bedrijf. In alle gevallen draaien deze een oudere versie van de Dropbear SSH server. BricketBot.2 maakt gebruik van Tor exit nodes als infrastructuur, waardoor de aanvallen nauwelijks kunnen worden teruggeleid naar hun oorspronkelijke bron.

Dossiers

Meer over

Lees ook

Internet of Things staat centraal op grootste IT-evenement van Nederland

Het grootste IT-evenement van Nederland – een combinatie van Infosecurity.nl, Storage Expo en The Tooling Event - staat voor 29 en 30 oktober 2014 in de Jaarbeurs in Utrecht op de planning. Het Internet of Things staat deze editie centraal. Het thema is de paraplu voor zeven thematische ‘theaters’ die op hun beurt ruimte geven aan diverse sessies:1

Hoe houden we zero day threats tegen?

Tegen veel ‘zero day threats’ kunnen klassieke security tools als antivirus en anti-malware niets beginnen. Toch is het van cruciaal belang dat ook dit soort nog niet bekende bedreigingen herkend wordt en wordt tegengehouden. Hoe krijgen we grip op dit probleem? WatchGuard Technologies ziet drie oplossingen. Moderne malware heeft veel weg van viru1

CA Technologies lanceert Management Cloud for Mobility

Op het Mobile World Congress, dat van 24 tot 27 februari plaatsvindt in Barcelona, lanceert CA Technologies hun Management Cloud for Mobility. Het is de eerste Cloud for Mobility-oplossing in de markt. Dit, als cloud-dienst geleverde, portfolio maakt het voor organisaties mogelijk hun business te beheren, te beveiligen en te laten groeien. Tevens1