Cisco lanceert nieuwe versies van Tetration-platform (video)

Cisco heeft twee nieuwe varianten geïntroduceerd van zijn Tetration Workload Protection-oplossing. Het Tetration-platform is bedoeld voor het snel en efficiënt beheren en beveiligen van cloud workloads. Vanaf nu is deze functionaliteit ook als een SaaS-oplossing beschikbaar en als een virtuele appliance.

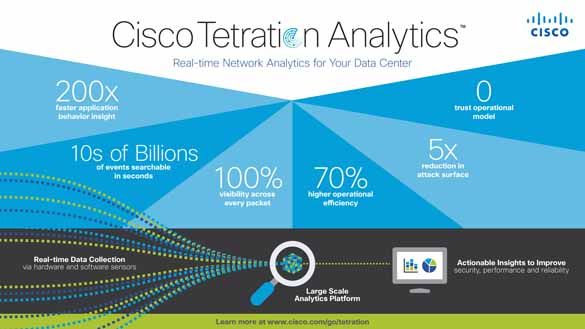

Cisco lanceerde Tetration in eerste instantie als een oplossing die zichtbaarheid geeft in de applicaties en workloads die in het datacenter aanwezig zijn. Zeker bij een wat grotere organisatie met vele duizenden applicaties en workloads is dit namelijk nog een hele uitdaging. Laat staan dat de IT-afdeling in staat is deze zichtbaarheid op een geautomatiseerde wijze tot stand te brengen.

Wie inzicht heeft in applicaties en workloads en bovendien het gebruik daarvan kan volgen, is natuurlijk ook in staat om belangrijke stappen zetten op het gebied van security. Vandaar dat Cisco het platform al snel uitbreidde met functionaliteit voor Workload Protection. Hiermee is het Tetration-platform ook in staat om applicaties te checken op bekende kwetsbaarheden. Workload Protection maakt het daarnaast mogelijk het gebruik en de onderlinge relaties tussen workloads, applicaties, databases en dergelijke te monitoren. Is het normale en als veilig vastgestelde gedrag eenmaal in kaart gebracht, dan wordt het uiteraard ook mogelijk om netwerkverkeer, (pogingen tot) connecties en ander gedrag vast te stellen dat afwijkt van de gangbare patronen. Het platform maakt het mogelijk in te grijpen en dit soort afwijkend gedrag onmogelijk te maken.

Agent-software

Daarmee is in slechts één alinea heel snel verteld wat dit platform in grote lijnen mogelijk maakt. Hiervoor is echter wel de nodige tooling en analytics noodzakelijk.

Tetration maakt gebruik van ‘agents’ die worden geplaatst op applicatieservers in het eigen datacenter of bij een externe provider. Deze software verzamelt vervolgens gegevens over applicatieprocessen, brengt ‘system calls’ in kaart, net als bijvoorbeeld het gebruik dat gemaakt wordt van memory, de acties van gebruikers en dergelijke. Het platform is daarmee in staat om de onderlinge relaties tussen applicaties in kaart te brengen. Dit gebeurt bovendien op geautomatiseerde wijze. Of zoals Cisco het noemt: Tetration automatiseert het proces van ‘application dependency mapping’.

Al deze relaties en data worden vervolgens beschikbaar gesteld aan het analytics-gedeelte van het Tetration-platform. Daar wordt al deze informatie verzameld en geanalyseerd. Deze gegevens worden bovendien - waar nuttig en nodig - gecombineerd met de reeds aanwezige informatie over het netwerkverkeer (denk aan packets, datastromen en dergelijke). Op deze manier ontstaat een goed beeld van wat als normaal gedrag van de applicaties en de workloads kan worden betiteld.

Afwijkingen vaststellen

Na deze nulmeting blijven de agents continu monitoren. Ook die data wordt door de analytics-module van Tetration geanalyseerd. De patronen in deze data worden vergeleken met het als normaal vastgestelde gedrag dat uit de eerder genoemde nulmeting naar voren is gekomen. Worden hierbij afwijkingen vastgesteld ten opzichte van deze - zeg maar - ‘baseline’, dan leidt dit tot alarmeringen. Deze afwijkingen kunnen immers wijzen op applicaties of workloads die gecompromitteerd zijn geraakt. Of duiden wellicht op ander verdacht gedrag binnen het netwerk. Wanneer en hoe de alarmeringen plaatsvinden, kan hierbij uiteraard door system managers mede worden bepaald.

Tetration integreert daarnaast met tal van andere Cisco-oplossingen en met externe hulpmiddelen. Denk aan de eigen Firepower-firewalls van Cisco of bijvoorbeeld de bekende CVE-database met kwetsbaarheden. Daarnaast kan een host agent zelf ook firewall-functionaliteit aannemen waarmee policies kunnen worden afgedwongen of geëxporteerd. Bijvoorbeeld naar de eerder genoemde Firepower-systemen of bijvoorbeeld SDN (software defined networking) controllers. Hiertoe dienen beheerders een of meer ‘whitelists’ samen te stellen waarbij applicaties en workloads met een onderlinge afhankelijkheid als het ware worden gegroepeerd. Hierdoor ontstaan lijsten met geoorloofde connecties. Alle connecties die niet op de lijst staan, zijn daarmee automatisch niet-geoorloofde connecties. Anders gezegd: in deze overzichten ligt vast welke applicaties en workloads met elkaar mogen communiceren. Pogingen tot connecties met applicaties of databases die niet op de whitelist staan, worden vervolgens dus geweigerd. Wat natuurlijk min of meer het principe van een firewall beschrijft.

SaaS- en V-variant

Deze functionaliteit was tot voor kort beschikbaar als een on-premise oplossing via clusters van 6 of 36 servers. Hierbij wordt als hardware gebruik gemaakt van Cisco’s eigen UCS-portfolio. Daar voegt het concern nu dus tevens een SaaS-variant en een gevirtualiseerde optie aan toe.

Met ‘Tetration SaaS’ kunnen IT-afdelingen gebruik maken van een volledige beheerde externe service. Hierbij is de volledige workload protection-functionaliteit beschikbaar, maar is geen sprake meer van enige on premise hardware. Desondanks biedt deze variant bescherming voor zowel on premise-workloads als workloads die zich in een public- of private cloud-omgeving bevinden. Hierbij kan serieus geschaald worden naar maximaal 25.000 workloads. Monitoring- en trend-data kan bovendien voor langere perioden (maanden) worden vastgelegd. De SaaS-variant is beschikbaar via managed service providers die deelnemen aan Cisco’s channel-programma.

Niet iedere organisatie kent echter een schaalgrootte die vraagt om een on premise- of SaaS-aanpak die met 20.000 of 25.000 workloads uit de voeten kan. Daarom is onder de naam ‘Tetration-V’ nu ook een aanpak beschikbaar voor kleinere omgevingen - tot 1.000 workloads. De ‘V’ in de naamstelling staat hierbij voor ‘virtual appliance’. Het gaat om een software only-variant die geïnstalleerd kan worden op de eigen server- en storage-hardware van een organisatie.

Robbert Hoeffnagel is hoofdredacteur van CloudWorks